汇编语言与逆向工程实验报告11

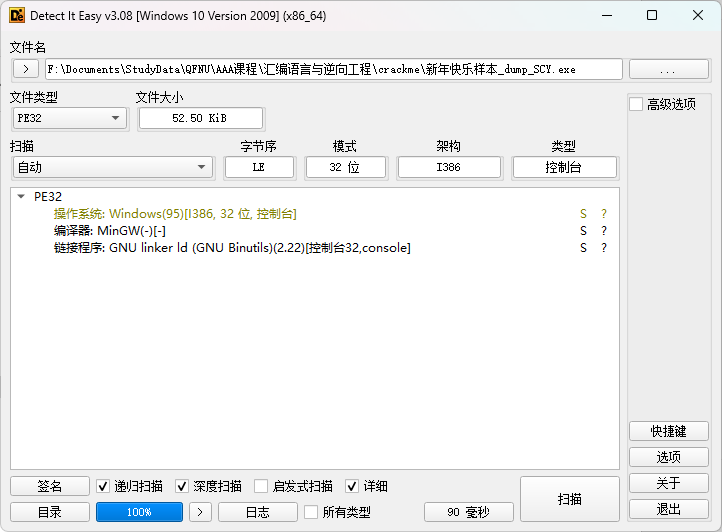

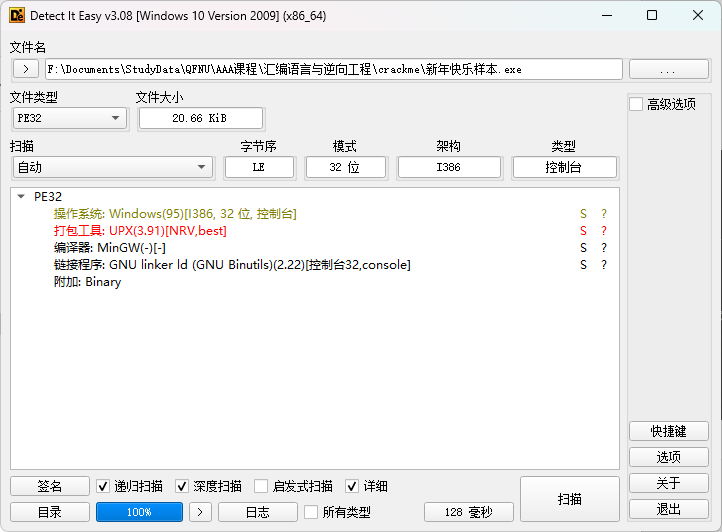

查壳

是 upx 工具的壳

手动脱壳

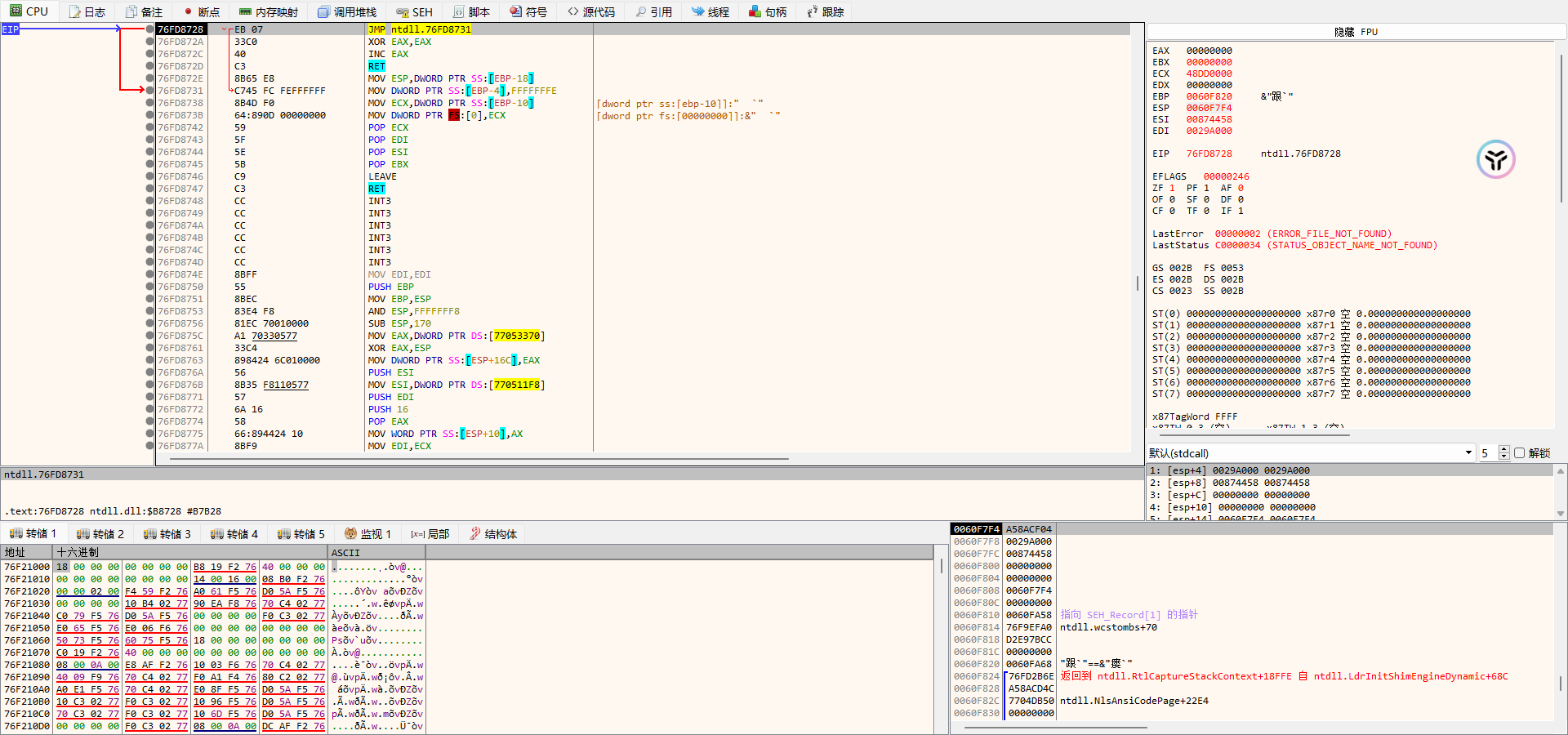

OD 打开

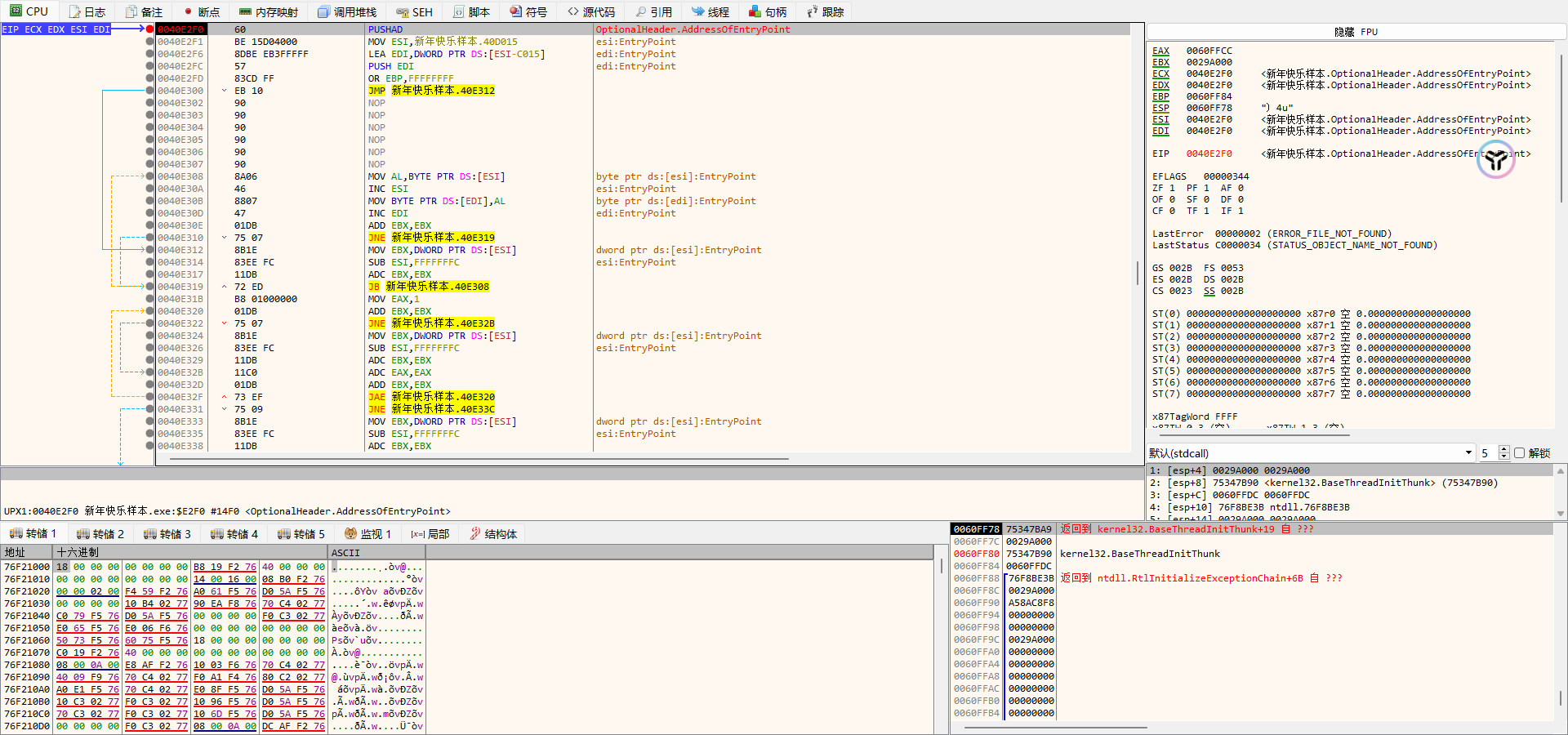

定位到 PUSHAD

ESP 定律,下个断点

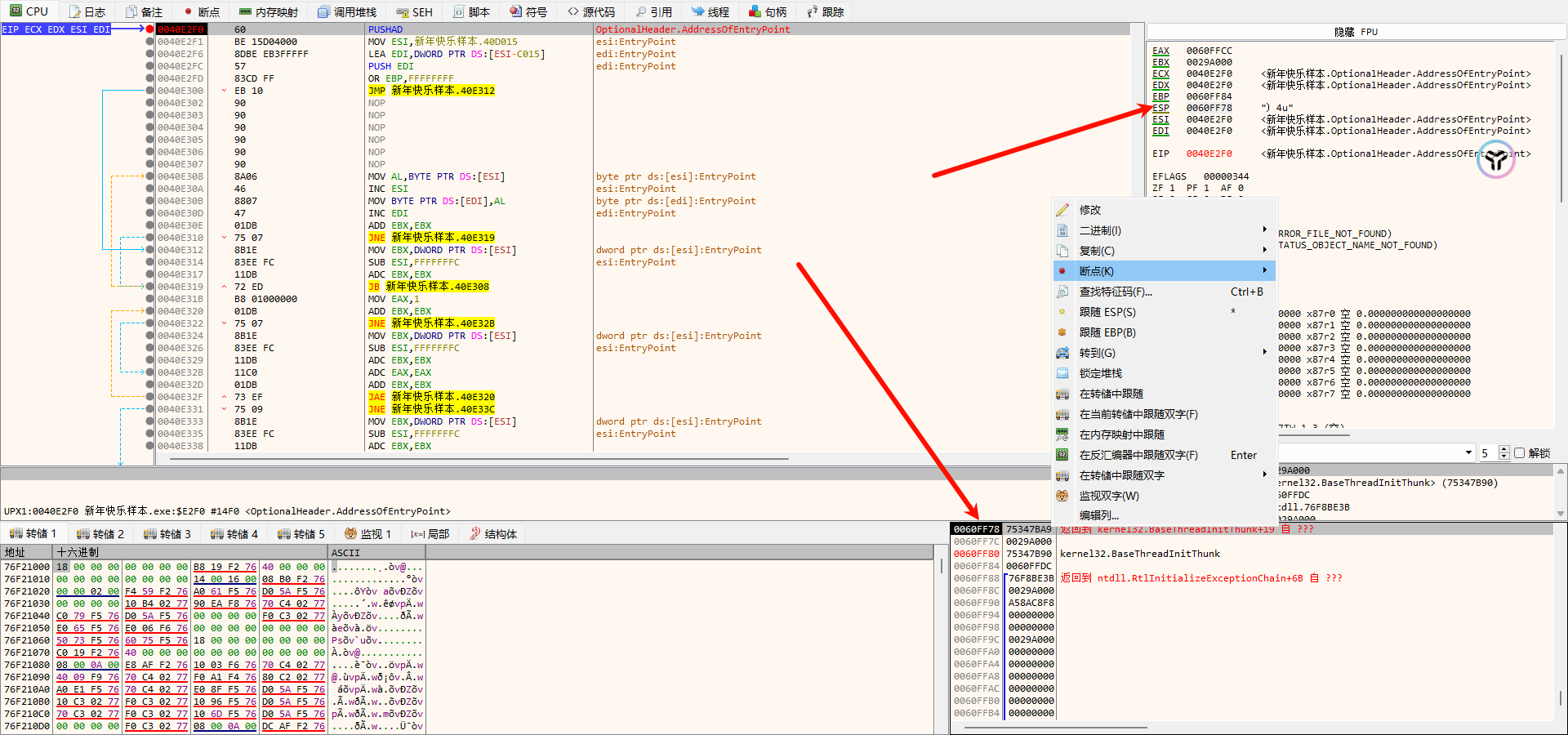

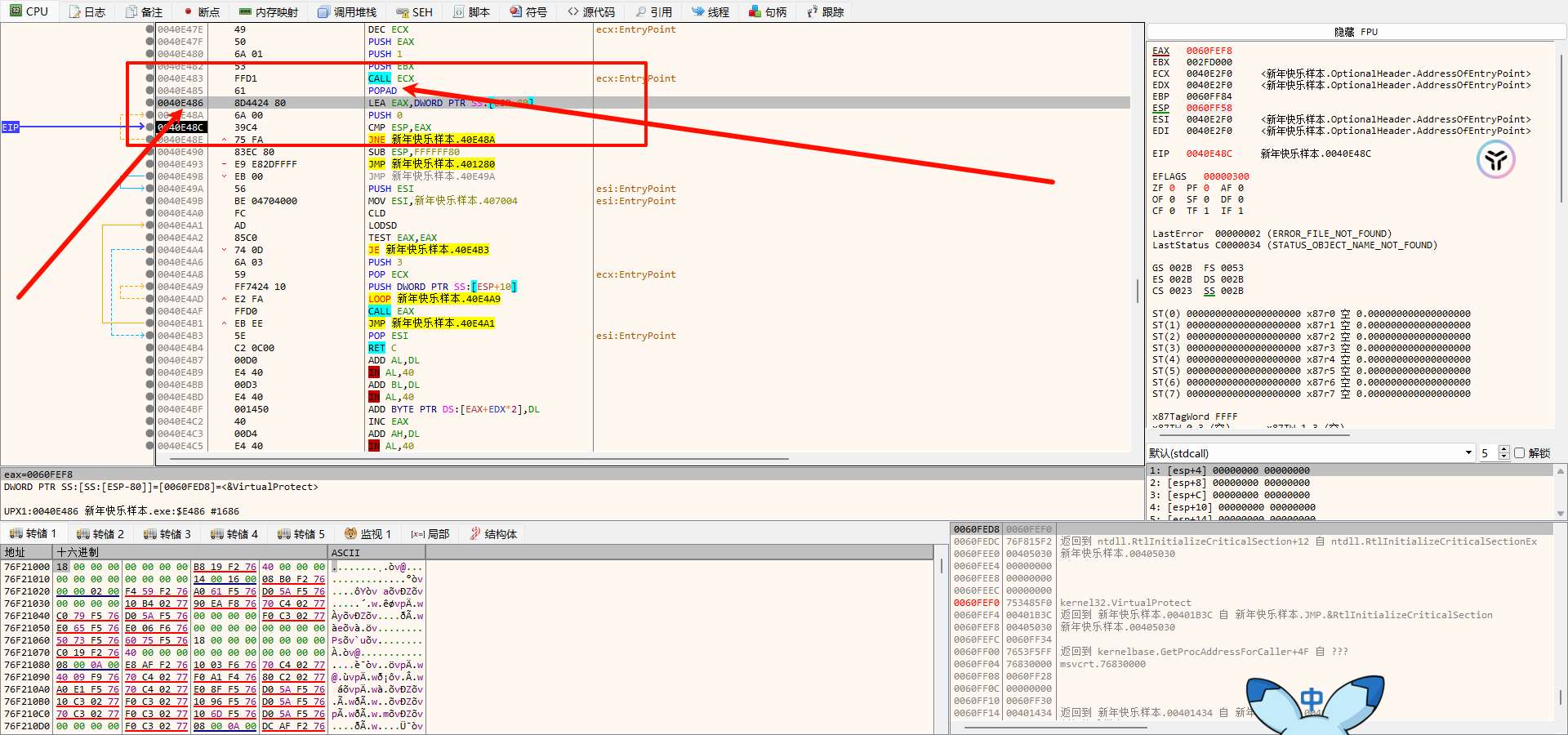

找到 POPAD,找到入口点 OEP

Dump 出 exe 文件

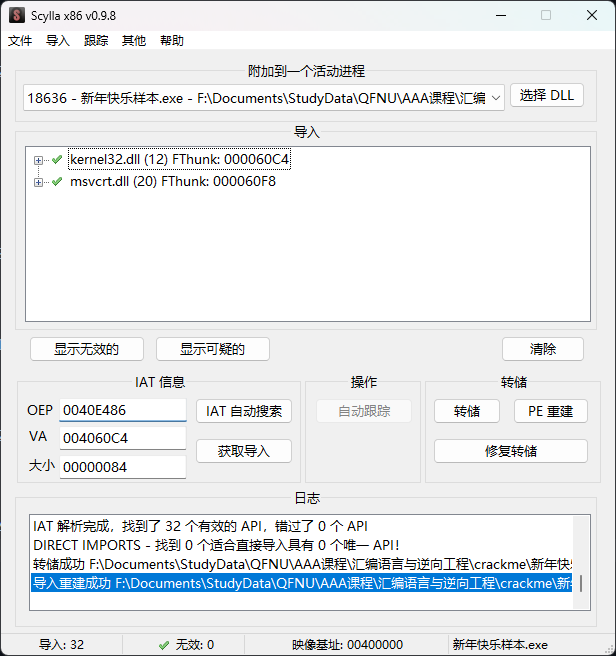

修补 IAT 表

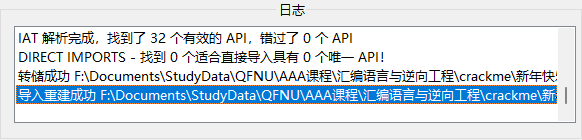

成功脱壳

工具脱壳

工具:UPX

可以使用 upx -d xxx.exe 直接脱壳

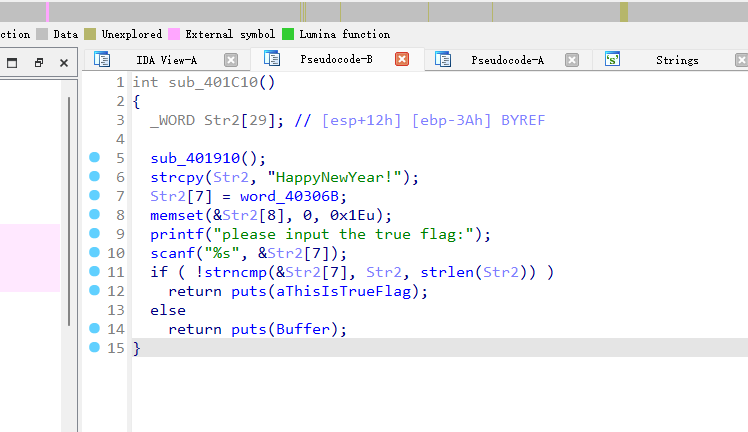

反汇编

找到关键函数

分析可得 flag: HappyNewYear!

- 标题: 汇编语言与逆向工程实验报告11

- 作者: W1ndys

- 创建于 : 2024-05-20 20:54:35

- 更新于 : 2025-10-27 19:25:00

- 链接: https://blog.w1ndys.top/posts/4accd526.html

- 版权声明: 版权所有 © W1ndys,禁止转载。

评论